70 тысяч серверов memcached в интернете подвержены уязвимости 8-месячной давности

Иллюстрация с сайта Memcached.Org

В октябре прошлого года в memcached были обнаружены критические уязвимости, позволяющие удалённо исполнять код. Согласно недавнему сканированию, большинство инсталляций этой Open Source-системы кэширования до сих пор не были обновлены.

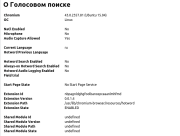

Три проблемы в memcached*, получившие очень высокий рейтинг критичности (у одного 8.1/10, а у двух — по 9.8/10), были обнаружены специалистом по ИТ-безопасности из подразделения Talos компании Cisco Systems и обнародованы 31 октября 2016 года. После волны атак на серверы, обслуживающие другие Open Source-решения для баз данных (MongoDB, CouchDB, Hadoop и Elasticsearch), в которых также были найдены опасные уязвимости в декабре и январе, специалисты из Talos ожидали подобной эпидемии и для memcached. Однако, просканировав в феврале 2017 года доступные в интернете серверы memcached общим количеством около 100 тысяч, они обнаружили, что лишь 24 тысячи инсталляций требовали аутентификацию, а всего у 200 из них были установлены патчи, исправляющие 3 октябрьские уязвимости.

Всего же около 80 % из обнаруженных инсталляций memcached были подвержены уязвимостям. Повторное сканирование специалисты из Talos провели уже в этом месяце, спустя почти 8 месяцев после публикации информации о критических проблемах. Из 106 тысяч найденных серверов с memcached около 70 процентов (73400 серверов) сохраняли 3 критические уязвимости. Более 18 тысяч из memcached-серверов требовали аутентификацию, но и среди них 99 % сохраняют уязвимость в поддержке SASL, позволяющую удалённо выполнять произвольный код.

* Критические уязвимости в memcached от 31 октября 2016 года: CVE-2016-8704, CVE-2016-8705, CVE-2016-8706.

Постоянная ссылка к новости: https://www.nixp.ru/news/14121.html. Дмитрий Шурупов по материалам Thenewstack.Io.

Уязвимость CVE-2016-5195 (Dirty COW) в ядре Linux позволяла 9 лет превышать привилегии пользователя

1

Уязвимость CVE-2016-5195 (Dirty COW) в ядре Linux позволяла 9 лет превышать привилегии пользователя

1

Тревожный звонок systemd, или Как «повесить» init-систему простой консольной командой

1 5

Тревожный звонок systemd, или Как «повесить» init-систему простой консольной командой

1 5

«Добрый» Google: в браузере Chromium обнаружили нерегламентированную загрузку проприетарного модуля

9 5

«Добрый» Google: в браузере Chromium обнаружили нерегламентированную загрузку проприетарного модуля

9 5

Новый механизм безопасной загрузки Oracle Linux вызвал критику экспертов 4

В Samba обнаружена уязвимость (CVE-2015-0240), позволяющая удаленно получить root-доступ к серверу 3 3

Председатель Госдумы предложил ввести досудебную блокировку Tor и других анонимайзеров 7 11

Последние комментарии

-

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

-

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

-

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

-

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

-

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

DevOps as a Service from Palark

DevOps as a Service from Palark