Уязвимость при шифровании дисков в Linux (cryptsetup): 70-секундное нажатие Enter и пароль не нужен

2

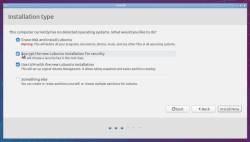

Иллюстрация с сайта Hector Marco

Вчера известный испанский специалист по ИТ-безопасности Гектор Марко (Hector Marco) опубликовал на своём сайте сообщение о критической уязвимости CVE-2016-4484, получившей говорящее название «Cryptsetup Initrd root Shell».

Проблема была обнаружена в утилите cryptsetup, предназначенной для шифрования жёстких дисков в Linux с помощью LUKS (Linux Unified Key Setup). Некорректная обработка вводимого пользователем пароля в скрипте /scripts/local-top/cryptroot приводит к тому, что достаточно попытаться сделать эту операцию (ввести неправильный пароль) множество раз (93 для архитектуры x86), что вызовет root-шелл (Busybox). Таким образом, эксплуатация уязвимости cryptsetup заключается в том, чтобы просто зажать клавишу Enter на примерно 70 секунд, после чего вы окажетесь в системе с правами администратора.

Из официального комментария Марко о CVE-2016-4484: «Эта уязвимость очень надёжна [в воспроизведении], потому что не зависит от конкретных систем или конфигураций. Атакующие могут копировать, модифицировать и удалять данные жёсткого диска, а также настроить сеть для пересылки данных. Уязвимость особенно серьёзна в таких окружениях, как библиотеки, банкоматы, терминалы в аэропортах, лаборатории и т.п., где весь процесс загрузки защищён (паролем в BIOS и GRUB), а у нас есть доступ к клавиатуре и/или мыши».

Автор отмечает, что «если вы используете Debian или Ubuntu (возможно, уязвимы и производные дистрибутивы, но мы их не проверяли) и зашифровали системный раздел, то ваши системы уязвимы», а также то, «что системы, использующие Dracut вместо initramfs, тоже уязвимы (проверено на Fedora 24 x86_64)». На странице описания уязвимости CVE-2016-4484 предлагается и патч для скрипта cryptroot, и простой workaround.

Постоянная ссылка к новости: https://www.nixp.ru/news/13842.html. Дмитрий Шурупов по материалам Hector Marco, Bleeping Computer.

Исследователи безопасности нашли 26 уязвимостей в USB-драйверах разных ОС — 18 из них на Linux

Исследователи безопасности нашли 26 уязвимостей в USB-драйверах разных ОС — 18 из них на Linux

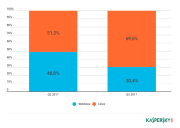

Лаборатория Касперского: Linux-ботнеты — причина 70 % DDoS-атак

Лаборатория Касперского: Linux-ботнеты — причина 70 % DDoS-атак

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Tails 3.0 — безопасный Linux-дистрибутив уже на базе Debian GNU/Linux 9

Уязвимостью SambaCry воспользовались для майнинга криптовалюты Monero на Linux-компьютерах

Проект свободной системы шифрования и электронных цифровых подписей GnuPG объявил о сборе средств

Последние комментарии

-

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

-

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

-

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

-

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

-

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

DevOps as a Service from Palark

DevOps as a Service from Palark