В glibc обнаружена критическая удалённая уязвимость GHOST (CVE-2015-0235)

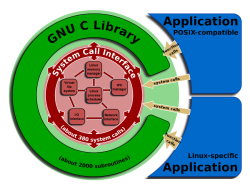

Иллюстрация с сайта En.Wikipedia.Org

В рамках аудита кода библиотеки языка Си проекта GNU (glibc) специалисты по ИТ-безопасности из компании Qualys обнаружили критическую уязвимость, которая может привести к удалённому выполнению произвольного кода на машине.

Уязвимость, которую назвали «GHOST» и которая получила номер CVE-2015-0235, обнаружена в функции __nss_hostname_digits_dots() библиотеки glibc — она может эксплуатироваться вызовом gethostbyname() и gethostbyname2(). Найденная проблема позволяет злоумышленнику удалённо исполнять произвольный код на уязвимом компьютере с правами системного пользователями, под которым запущено приложение (использующее проблемную версию glibc).

Первой версией glibc, в которой зафиксирована эта уязвимость, является 2.2, выпущенная 10 ноября 2000 года. Эксперты из Qualys сообщают, что проблема в действительности уже была устранена 21 мая 2013 года (в релизах между glibc-2.17 и glibc-2.18), однако без понимания этой бреши в безопасности, поэтому большинство стабильных релизов Linux-дистрибутивов (Debian 7 и Ubuntu 12.04, Red Hat Enterprise Linux 6 и 7, CentOS 6 и 7…) имеют в своём составе уязвимую версию пакета. Вендоры уже выпустили обновления, рекомендуя всем своим системным администраторам и пользователям срочно их установить.

Проверить установленную в своей системе версию glibc на уязвимость GHOST (CVE-2015-0235) можно с помощью простого приложения, опубликованного на GitHub.

Постоянная ссылка к новости: https://www.nixp.ru/news/13136.html. Дмитрий Шурупов по материалам openwall.com, Red Hat Customer Portal, Ubuntu.com.

Canonical пропатчила ядра четырех Ubuntu — все обновления уже в репозиториях

Canonical пропатчила ядра четырех Ubuntu — все обновления уже в репозиториях

Уязвимостью SambaCry воспользовались для майнинга криптовалюты Monero на Linux-компьютерах

Уязвимостью SambaCry воспользовались для майнинга криптовалюты Monero на Linux-компьютерах

Проект свободной системы шифрования и электронных цифровых подписей GnuPG объявил о сборе средств

Проект свободной системы шифрования и электронных цифровых подписей GnuPG объявил о сборе средств

В Samba 4.4.2, 4.3.8 и 4.2.11 исправили критическую Windows-уязвимость Badlock 1

В библиотеке glibc обнаружена критическая уязвимость CVE-2015-7547 3 3

Glibc 2.22 — новая версия свободной библиотеки Си 3 3

Последние комментарии

-

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

-

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

-

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

-

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

-

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

DevOps as a Service from Palark

DevOps as a Service from Palark

Намёк на выньду низасчитан. Стандартная либа настолько же важна, как и ведро.

Это не намёк на винду, а серьёзное примечание для всех, кто обновляет библиотеку (не забыть всё рестартнуть).

А, ну ок.

Это не намёк, при обновлении либы, неперезапущенные сервисы остаются со старой копией.

Спасибо, Капитан. Но я именно на это и намекнул, ибо подумал, что он намекнул.

>Стандартная либа настолько же важна, как и ведро.

Раз обновление так же важно, как и обновление ведра, значит оно достойно перезагрузки.

©