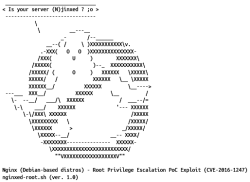

Появился эксплоит для уязвимости CVE-2016-1247, повышающий права nginx до root в Debian и Ubuntu

Иллюстрация с сайта Legal Hackers

В минувший понедельник Давид Голунский (Dawid Golunski) опубликовал на своём ресурсе Legal Hackers эксплоит, использующий уязвимость CVE-2016-1247 для получения прав root в веб-сервере nginx.

Уязвимость, автор которой присвоил ей «высокий» уровень опасности, была впервые обнаружена у дистрибутива Debian GNU/Linux и основанных на нём (включая Ubuntu) почти месяц назад, 25 октября. Она заключается в том, что создаваемые директории для логов имеют небезопасные права доступа, позволяющие путём подмена файла и перезагрузки службы nginx (или получения сигнала USR1, что делается регулярно с logrotate) повысить привилегии (с www-data до root). Разумеется, чтобы удалённо воспользоваться CVE-2016-1247, злоумышленнику необходима другая уязвимость в веб-приложении, позволяющая выполнять команды с правами nginx.

В стабильном выпуске Debian (Jessie) эта проблема была исправлена в версии nginx 1.6.2-5+deb8u3 (DSA-3701-1), Ubuntu — 1.4.6-1ubuntu3.6 для 14.04 и 1.10.0-0ubuntu0.16.04.3 для 16.04 (USN-3114-1). Ubuntu 12.04 оказалась не подвержена уязвимости, а в Red Hat проблеме присвоили «низкий» уровень опасности, поскольку политики SELinux по умолчанию в RHEL и Fedora ограничивают набор файлов, в которые nginx может писать свои логи.

Постоянная ссылка к новости: https://www.nixp.ru/news/13847.html. Дмитрий Шурупов по материалам Legal Hackers, debian.org, Ubuntu.com, Bugzilla.Redhat.Com.

Canonical пропатчила патчи: последняя порция обновлений вызывала регрессию ядра

Canonical пропатчила патчи: последняя порция обновлений вызывала регрессию ядра

Canonical пропатчила ядра четырех Ubuntu — все обновления уже в репозиториях

Canonical пропатчила ядра четырех Ubuntu — все обновления уже в репозиториях

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Tails 3.0 — безопасный Linux-дистрибутив уже на базе Debian GNU/Linux 9

Tails 2.0 — безопасный Linux-дистрибутив на базе Debian 8

Linux AIO — большие образы популярных дистрибутивов с наборами графических окружений 4

Последние комментарии

-

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

-

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

-

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

-

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

-

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

DevOps as a Service from Palark

DevOps as a Service from Palark