Вредоносное ПО Mayhem заразило веб-серверы на Linux и FreeBSD

2

Иллюстрация с сайта Virusbtn.Com

Группа специалистов из Яндекса выявила и обнародовала информацию о новом вредоносном ПО — Mayhem — для Linux и FreeBSD, работающем аналогично Windows-ботам, но без повышения привилегий.

Андрей Ковалёв, Константин Острашкевич и Евгений Сидоров отследили передачу данных от около 1400 заражённых машин на два управляющих ботнетом сервера. Предполагается, что заражению подверглось гораздо большее количество машин. Данная информация была опубликована на Virus Bulletin.

Mayhem методом PHP-инъекций и эксплуатируя другие уязвимости загружает на сервер специальный PHP-скрипт, который размещает на взломанной системе разделяемую библиотеку libworker.so. Затем на инфицированной системе создаётся скрытая файловая система, обычно называемая sd0, на которой размещаются 8 плагинов, среди которых, например, утилита по перебору паролей для FTP.

Ботнеты на базе веб-серверов используются для переброса трафика, применения нечестных методов поисковой оптимизации (black SEO) и организации атак. Среди причин столь массового заражения называются высокая стоимость сопровождения и обновления сайтов, отсутствие автоматического обновления ПО и веб-приложений, а также отсутствие практики у администраторов использования антивирусов и других программ защиты системы.

Постоянная ссылка к новости: http://www.nixp.ru/news/12639.html. Никита Лялин по материалам theregister.co.uk, Anti-malware.Ru.

- Linux-ботнет «Mayhem» распространяется при помощи эксплоитов Shellshock 3 3 15 октября 2014 г.

Исследователи безопасности нашли 26 уязвимостей в USB-драйверах разных ОС — 18 из них на Linux

Исследователи безопасности нашли 26 уязвимостей в USB-драйверах разных ОС — 18 из них на Linux

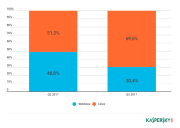

Лаборатория Касперского: Linux-ботнеты — причина 70 % DDoS-атак

Лаборатория Касперского: Linux-ботнеты — причина 70 % DDoS-атак

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Tails 3.0 — безопасный Linux-дистрибутив уже на базе Debian GNU/Linux 9

Уязвимостью SambaCry воспользовались для майнинга криптовалюты Monero на Linux-компьютерах

ESET: Троян-вымогатель KillDisk добрался до Linux-компьютеров 3 5

Последние комментарии

-

OlegL, 17 декабря в 15:00 →

Перекличка

21

OlegL, 17 декабря в 15:00 →

Перекличка

21

-

REDkiy, 8 июня в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

REDkiy, 8 июня в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

-

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

-

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

-

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

ecobeing.ru

ecobeing.ru

Как проверить защищенность сервера от этого?

Я, конечно, не знаю, но чтобы поймать ЭТО, надо открыть все, что только возможно, и еще «призывно вилять задом», да простят мне сие выражение… И уязвимость то не Linux или FreeBSD, а сайтов… Вернее, кривая настройка веб-сервера. Ну не могу представить, чтобы веб-серверу дали право создавать «скрытую файловую систему, называемая sd0». Это что за бред? Да блин, TPM решает все эти проблемы: в директорию, где лежит исполняемый файл или разделяемая библиотека, может писать кто-то, отличный от рута? Болт вам, а не выполнение в таком случае.

Да и вообще, все это какая-то ересь… Практика использования антивирусов… Что, линух начал ощутимо отъедать рынок у производителей антивирусов? Не надо на всякий бред реагировать. На заборе что написано? Девки кинулись, а там дрова лежат…

Скрытая файловая система — там было написано, используется userspace библиотека, которая создаёт файл и в нём держит файловую систему. На Virus Bulletin было написано.

Начинают сбываться худшие прогнозы, что скоро вирусы будут на всём, что позволяет исполнять любой код в любом виде и получать/передавать информацию.

Поправка — на всём, где процветает индокодерство и раздолбайство.

Вирусы на андроид в 90% случаев результат того что не смотрят в требуемые права для приложения. «ай, я хочу эту игрушку. не знаю зачем ей право посылать смски, но всё равно хочу». Ну и google к этому руку приложил.

А так — пришли виндовые программисты и началось :). «Что? от рута нельзя работать? Но ведь в windows от администратора — можно?»

Из живых примеров с работы — «оптимистичный код — кусок из где-то 20 системных вызовов без единой проверки результата выполнения», а что оно же работает, да?

Ставишь и настраиваешь LBE Security. Нет проблем.